Publicidade

Sucessor dos grupos BlackMatter e REvil, o BlackCat atinge ambientes corporativos com malware extremamente eficaz e personalizável de acordo com a empresa de cibersegurança

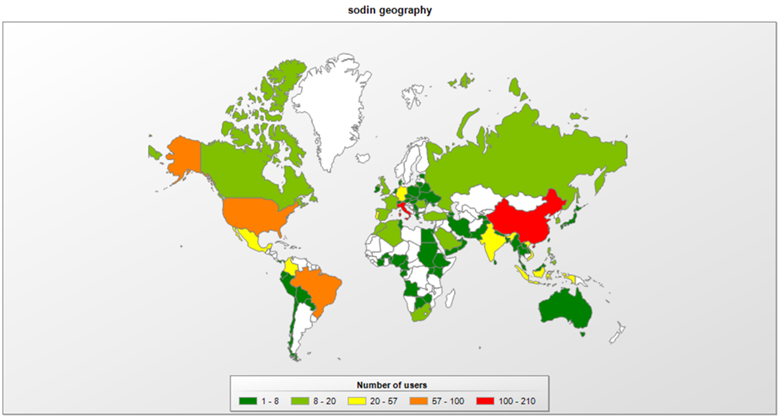

Em um novo relatório, chamado “A bad luck BlackCat”, pesquisadores da Kaspersky revelam os detalhes de dois incidentes cibernéticos realizados pelo grupo de ransomware BlackCat. A complexidade do malware usado, associada à vasta experiência dos agentes que estão por trás dele, fazem desse grupo um dos principais grupos de cibercriminosos que atacam com ransomware que já adentraram na América Latina, com o Brasil entre os cinco principais países do mundo. As ferramentas e técnicas que o grupo implementa durante os ataques confirmam a conexão entre o BlackCat e outros perigosos grupos de ransomware, como BlackMatter e REvil.

O grupo de ransomware BlackCat é um agente de ameaças que opera desde, pelo menos, dezembro de 2021. Diferentemente de muitos agentes de ransomware, o malware do BlackCat é escrito na linguagem de programação Rust. Graças às avançadas funcionalidades de compilação cruzada do Rust, o BlackCat consegue atingir sistemas Windows e Linux. Em outras palavras, o BlackCat introduziu avanços progressivos e uma mudança nas tecnologias usadas para vencer os desafios do desenvolvimento de ransomware.

O BlackCat alega ser sucessor de grupos de ransomware conhecidos, como BlackMatter e REvil. A telemetria da Kaspersky sugere que pelo menos alguns membros do novo grupo têm ligações diretas com o BlackMatter, pois usam ferramentas e técnicas que já foram amplamente usadas pelo grupo.

Nos últimos 12 meses de atuações desses grupos, a Kaspersky identificou atividades do REvil em alguns países da América Latina, principalmente no Brasil, Colômbia e México. Esse destaque também se dá ao BlackMatter, que registrou detecções no Brasil e na República Dominicana; por esse motivo, os ataques do BlackCat mostram-se sendo expandidos por toda região.

No relatório, os pesquisadores da empresa esclareceram dois incidentes cibernéticos particularmente interessantes. Um deles demonstra o risco que recursos de hospedagem compartilhada na nuvem representam, e o outro exibe uma abordagem ágil de reutilização de malware personalizado entre as atividades do BlackMatter e do BlackCat.

O primeiro caso examina um ataque contra um provedor de ERP (planejamento de recursos empresariais) vulnerável no Oriente Médio que hospeda vários sites. Os atacantes entregaram ao mesmo tempo dois executáveis diferentes para o mesmo servidor físico, visando duas organizações diferentes hospedadas virtualmente nele. Embora a gangue tenha interpretado incorretamente o servidor infectado como se fossem dois sistemas físicos diferentes, os invasores deixaram rastros que foram importantes para determinar o estilo de operação do BlackCat. Os pesquisadores da Kaspersky concluíram que o agente explora o risco de ativos compartilhados entre recursos de nuvem. Além disso, nesse caso, o grupo também entregou um arquivo de instruções Mimikatz com executáveis e utilitários de recuperação de senhas da Nirsoft. Um incidente semelhante ocorreu em 2019 quando o Revil, antecessor à atividade do BlackMatter, pareceu invadir um serviço de nuvem que respalda muitos consultórios dentários nos EUA. É provável que o BlackCat também tenha adotado algumas dessas táticas mais antigas.

O segundo caso envolve uma empresa de petróleo, gás, mineração e construção na América do Sul, e revela a conexão entre as atividades de ransomware do BlackCat e do BlackMatter. Antes de tentar entregar o ransomware BlackCat dentro da rede visada, o associado por trás desse ataque (que parece ser diferente daquele no caso anterior) também instalou um utilitário de exfiltração personalizado modificado que chamamos “Fendr”. Esse utilitário, também conhecido como ExMatter, já foi usado exclusivamente como parte da atividade de ransomware do BlackMatter.

“Depois que os grupos REvil e BlackMatter encerraram suas operações, era apenas questão de tempo para que outro grupo de ransomware se apoderasse do nicho deles. O conhecimento do desenvolvimento do malware, uma nova amostra criada do zero em uma linguagem de programação rara e a experiência de manutenção da infraestrutura estão fazendo do grupo BlackCat um participante importante no mercado de ransomware. Ao analisar esses grandes incidentes, destacamos os principais recursos, ferramentas e técnicas usadas pelo BlackCat ao invadir as redes de suas vítimas. Esse conhecimento nos ajuda a manter nossos usuários seguros e protegidos de ameaças conhecidas e desconhecidas. Nós insistimos que a comunidade da cibersegurança deve unir forças e trabalhar em conjunto contra os novos grupos de cibercriminosos em prol de um futuro mais seguro”, comenta Dmitry Galov, pesquisador de segurança da Equipe de Pesquisa e Análise Global da Kaspersky.

Para ajudar as empresas a se proteger de ataques de ransomware, especialistas recomendam que organizações adotem as seguintes medidas assim que possível:

Mantenha o software atualizado em todos os dispositivos usados em sua organização para evitar que o ransomware explore vulnerabilidades.

Instrua seus funcionários sobre como proteger o ambiente corporativo por meio de cursos de treinamento exclusivos, como os que são fornecidos na Kaspersky Automated Security Awareness Platform.

Concentre sua estratégia de defesa na detecção de movimentação lateral e na exfiltração de dados para a Internet. Preste atenção especial ao tráfego de saída para detectar conexões de cibercriminosos.

Faça backup de seus dados regularmente e verifique se você pode acessá-lo rapidamente em caso de emergência.

Use a Inteligência de Ameaças mais recente para ficar ciente das táticas, técnicas e procedimentos (TTPs) que estão sendo usadas pelos agentes de ameaças.

Use soluções como o Kaspersky Endpoint Detection and Response e o Kaspersky Managed Detection and Response, que ajudam a identificar e impedir ataques nos primeiros estágios, antes que os atacantes consigam alcançar seus objetivos finais.

Desenvolvido por: Leonardo Nascimento & Giuliano Saito